株式会社カスペルスキーは、ランサムウェア攻撃グループ「LockBit」が、macOSやFreeBSDなどを標的としたマルチプラットフォーム向けの機能を強化していることを発表した。今後、攻撃範囲を拡大し、影響の最大化を図っているとみられるという。

LockBitは同名のランサムウェアを使用する攻撃グループ。サービス(RaaS:Ransomware as a Service)としてランサムウェアを提供しており、これまでLockBit 2.0、3.0と、複数のバージョンが確認されている。Trellixでは2022第4四半期における最も影響力があったランサムウェグループとして取り上げたほか、脆弱性を発見した人やアイデアを提供した人へのバグバウンティ(脆弱性報奨金)を付与する活動などでも注目された。

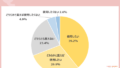

今回の発表内容は、カスペルスキーのグローバル調査分析チーム「GReAT」(Global Research and Analysis Team)が発見したもの。サイバーセキュリティコミュニティではLobkBitが「BlackMatter」や「DarkSide」といったほかのランサムウェアグループのコードを採用していることが知られていたが、同社の脅威インテリジェンスソリューション「Kaspersky Threat Attribution Engine」による最近の分析結果より、現在は存在しないランサムウェアグループ「Conti」が使用していたコードの約25%を取り入れ、新たな亜種「LockBit Green」を作成したことが判明したという。

また、Apple M1や、ARM v6/v7、FreeBSDといった、複数のアーキテクチャ向けに作られたLockBitのサンプルが含まれるZipファイルを発見。これらは、LockBitがさまざまなプラットフォームで積極的にランサムウェアをテストしており、間もなく攻撃を拡大しようとしていることを示すとして、従来は被害報告があまりなかったOSの環境も含め、全てのプラットフォームに堅固なサイバーセキュリティ対策を講じる必要が差し迫っていると、同社では警告している。

合わせて同社では、ランサムウェア対策として、次のことを推奨している。

- 企業内の全端末のソフトウェアを最新の状態に保つ

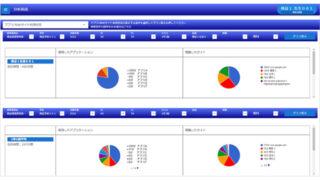

- サイバー犯罪者による接続を検知するため、外部への送信トラフィックに特別な注意を払う

- オフラインバックアップを行い、緊急時にすぐアクセスできるようにしておく

- APT攻撃対策およびEDRソリューションを導入する

- SOCチームが最新の脅威インテリジェンスを利用できるようにする