2022年1月、テスラ車向けにリリースされているサードパーティ製ソフトウェアの脆弱(ぜいじゃく)性を利用し、車の一部機能を外部から乗っ取ることができることが報告されました。まだ19歳にして重大な脆弱性を発見したセキュリティ研究者のデヴィッド・コロンボ氏が、一体どのように脆弱性を見つけたのかについて語っています。

How I got access to 25+ Tesla’s around the world. By accident. And curiosity. | by David Colombo | Jan, 2022 | Medium

https://medium.com/@david_colombo/how-i-got-access-to-25-teslas-around-the-world-by-accident-and-curiosity-8b9ef040a028

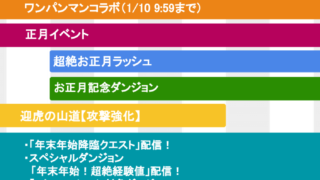

コロンボ氏が発見したサードパーティ製ソフトウェアの脆弱性は、テスラ車のセキュリティ機能である「セントリーモード」の解除、ドアや窓の開閉、キーレス運転の始動、カーオーディオシステムの操作、車両とのビデオ共有などが可能になるものだとのこと。コロンボ氏がTwitter上で、ソフトウェアの名称や詳細情報を伏せたまま脆弱性を報告したところ、多くの人々から反応が寄せられました。

テスラ向けソフトに車の機能をハック可能な脆弱性が存在 – GIGAZINE

当初は当該ソフトウェアの詳細が伏せられていましたが、ソフトウェアの問題が修正されたことを受けて、コロンボ氏は脆弱性の詳細や発見の経緯について報告するブログを公開しました。脆弱性が見つかったのは、テスラ車の走行履歴や位置情報などを含むデータにアクセスできる「TeslaMate」というダッシュボードツールだそうで、あくまでテスラ車本体に最初から付属するソフトウェアではない点をコロンボ氏は強調しています。

コロンボ氏は10歳の頃にコーディングを始めてサイバーセキュリティの世界に飛び込み、15歳からは特別な許可を受けて学校に通う日を減らし、自身のサイバーセキュリティ企業を立ちあげたとのこと。コロンボ氏が立ちあげた「Colombo Technology」は、セキュリティ監査や侵入テスト、脆弱性スキャン、企業向けのセキュリティコンサルティングといったサービスを提供する企業です。それ以来、コロンボ氏はレッドブルやアメリカ国防総省、その他守秘義務契約で口外できない各社の脆弱性を発見してきたと述べています。

2021年10月、Colombo Technologyのクライアントと連絡を取ろうとしたコロンボ氏は、クライアントが利用するサービスやプラットフォームに関する事前調査を行っていたところでした。そのさなかに、偶然にもブラウザからTeslaMateの画面にアクセスすることに成功したというコロンボ氏は、もともとテスラ車のファンだったという理由からさらなる調査を実施。オープンソースであるTeslaMateのソースコードを調べ、データ表示にGrafanaを利用したダッシュボードにアクセスする方法を見つけ出したとのこと。

実際にTeslaMateのダッシュボードにアクセスしたコロンボ氏が撮影したスクリーンショットがこれ。調査対象となったTeslaMateを使用しているのは、クライアント企業のCTOが所有するテスラ車だったそうで、パリを中心にテスラ車が訪れた場所がルートを含めて丸わかりとなっています。コロンボ氏は、「大量のデータを見ることができました。テスラ車がどこにいたのか、どこで充電されたのか、普段はどこに駐車しているのか、いつ運転したのか、どれほどの速度で運転していたのか、ナビゲーションを使ったかどうか、ソフトウェアアップデート履歴、テスラ車がいた場所の天気などです」「このCTOが昨年休暇で訪れた場所がわかるべきではありません」とコロンボ氏は述べています。

しかし、コロンボ氏はこの時点で十分に報告するべき問題だと知っていたものの、「この脆弱性を利用してテスラ車にコマンドを送信できるのではないか?」という好奇心から、さらに調査を進めることにしたそうです。その後もオープンソースであるTeslaMateのソースコードを読み込み、テスラの資格情報がどのように扱われているのか、どこでテスラ車のAPIキーを保存するのかを調べたところ、APIキーは暗号化されることなく、他のデータと同じ場所に格納されていることがわかりました。

そしてコロンボ氏は、デフォルトのまま変更されていない資格情報でGrafanaにログインし、外部からAPIトークンを利用してテスラ車の一部機能を操作できることを確認したとのこと。この脆弱性を使ってもステアリングやアクセル、ブレーキなどを操作することはできませんが、ドアのロックを解除してキーレス運転を始動させればテスラ車を盗むことが可能。また、運転中に爆音で音楽を流して運転手をびっくりさせたり、夜間にライトをいじったりすることもできるため、道路上で危険な状況に陥る可能性もあったとコロンボ氏は指摘しています。

外部の攻撃者が同様の手順でCTOのテスラ車を操作できると確信できた時点で、ようやくコロンボ氏はクライアントのCTOに連絡を取りました。これが2021年10月29日のことでしたが、その後もTeslaMateの脆弱性が気にかかっていたコロンボ氏は、2022年1月9日に再び影響を受けるTeslaMateダッシュボードをインターネット上で検索。その結果、わずか数時間で13カ国の合計25台を超えるテスラ車に搭載されているTeslaMateにアクセスすることができたとのこと。

当初、コロンボ氏はTeslaMateの脆弱性が残っているテスラ車のオーナーと個人的に連絡を取ろうとしましたが、これは非常に困難だったため、1月10日にいら立ち紛れに「私は10カ国にある20台以上のテスラ車のフルリモートアクセスを持っていますが、オーナーを見つけ出して通知する方法がありません」というツイートを投稿しました。なお、「フルリモートアクセスを持っている」という書き方は正しくないため、大きな混乱を呼んでしまったとして、「本当に申し訳ありませんでした」と後に謝罪しています。

So, I now have full remote control of over 20 Tesla’s in 10 countries and there seems to be no way to find the owners and report it to them…

— David Colombo (@david_colombo_)

影響を受けるテスラ車オーナーの連絡先を合法的に入手する方法がないと理解したコロンボ氏は、1月11日にテスラのセキュリティチームと連絡を取り、セキュリティチームは問題のあるAPIトークンを削除し、影響を受けたテスラ車オーナーにメールで通知したとのこと。なお、テスラが削除したAPIキーは数千にも及んだことから、当初の想像より広範囲に今回の脆弱性が影響を与えていた可能性があるとコロンボ氏は述べています。

なお、今回の脆弱性はテスラのインフラストラクチャーに存在するわけではないものの、テスラはAPIのスコープを複数追加したり、アカウントのパスワードがリセットされた際にAPIトークンを取り消したりといった改善策を実装できると指摘。また、TeslaMateには脆弱性があったとはいえ、これ自体は開発者と保守者による素晴らしいソフトウェアであり、保守者たちに全ての責任を負わせたくはないと主張しました。

この記事のタイトルとURLをコピーする