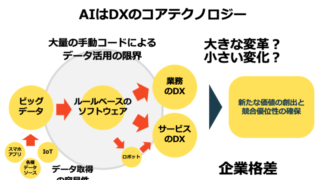

トレンドマイクロは、アンダーグラウンド調査をもとにしたランサムウェア攻撃者グループの実態について説明した。

被害企業の75%は従業員数500人以下の中堅中小企業が占めており、とくに11~200人規模の企業が多いこと、暴露型ランサムウェア攻撃による身代金と支払い率が16%であること、脆弱性を悪用して、定型化されたNデイ脆弱性攻撃(脆弱性が発見されてから、修正プログラムが公開され、適用されるまでの間の脆弱性を狙った攻撃)により、企業の内部探索を行い、感染させるケースが多いことなどが分かった。

また、今回の調査をもとに、今後、中堅中小企業への攻撃が増えること、身代金以外の収益源確保にシフトすることなどを予測した。

2大グループの攻撃対象は欧米が中心、対象業種の偏りは見られず

トレンドマイクロでは、2大ランサムウェア攻撃グループとされる「LockBit」と「Conti」のリークサイトの監視をはじめ、60以上のランサムウェア攻撃者グループの監視活動を継続的に行っており、今回の発表は、2019年11月以降に収集したデータや、過去10年間の約15万件におよび身代金支払に使われたアドレス、約20万件の攻撃にかかわるトランザクションデータ、独自に入手したランサムウェア攻撃者と被害者間のチャットログを活用。ランサムウェア攻撃者グループによる被害にあった国や地域、組織の規模、悪用する脆弱性の種類などの状況を明らかにした。

トレンドマイクロ セキュリティエバンジェリストの石原陽平氏は、「科学的手法を用いて、ランサムウェア攻撃グループの実態を定量的に示し、セキュリティ責任者などに対して、分析結果を客観的に示すことで、対策に役立ててもらうことができる『Ransomware as a Science』による取り組みになる」と位置づけた。

ランサムウェア攻撃全体の約30%を占めるContiとLockBitの2つの攻撃グループでは、いずれも欧米への攻撃が多く、とくにContiでは欧米への攻撃が93%を占めているという。また、アジア太平洋地域への攻撃が少ない傾向となっており、ここには言語の壁が影響していると分析した。さらに、攻撃者が特定産業を標的にしていることを示す結果が出ていないことも示した。

石原氏は、「統計的には業種を特定した攻撃は行われていないといえる。LockBitでは病院への攻撃事例が思い浮かぶが、LockBitによる被害数そのものは少ないことが分かった」という。

身代金の支払率は地域・業種・規模によって大きく異なる

身代金の支払率については、リークサイトに掲載されたのちに削除された組織を、身代金を支払った組織と推定して算出した。リークサイトに掲載される前に身代金を支払った組織は含まれていない。これによると、調査期間中に観測した被害組織数は1716件で、そのうち、削除された組織数は274件となり、そこから約16%が身代金を支払ったと推計した。

だが、支払いを行った組織の傾向には差があるという。地域別では、欧州が11.09%と全体よりも身代金支払率が低いのに対して、アフリカでは34.78%となり、国別では南アフリカが50.00%、ペルーは60.00%に達している。

また、業種別では金融が23.77%と高い傾向にある。規模別に見ると、従業員規模が1万人以上となる組織では5.88%と低いことが分かった。さらに、組織の属性を掛け合わせてみると、米国×製造業という属性ではわずか2.44%の支払率であるのに対して、米国×金融では25.93%、米国×法律では27.27%と高くなる。

これらのデータから、石原氏は「ランサムウェアはシステム停止を狙うが、大手組織ではシステム全体の規模が大きく、一部システムが停止することの影響が相対的に小さいため、身代金支払い率が低いと考えられる。一方で、規模が小さく、判断が個人に委ねられる環境にある組織ほど支払い率が上昇する可能性が高い」と分析した。

標的型攻撃では、標的組織の規模に合わせて要求金額を変える傾向

身代金支払額については、攻撃方法によって顕著な違いが見られた。ばらまき型攻撃の場合、身代金の額はほぼ固定されているが、標的型攻撃では、標的組織の規模を見て要求金額を変える傾向があるという。

トレンドマイクロが2022年2月に入手したConti運用者のチャットログによると、身代金額は、標的企業の年間経常収益額(ARR)の5%が目安であることも明らかになった。

このチャットのなかでは、「4億1600万ドルの収入にもとづいて計算すると、要求額は830万ドルになる」「支払金額を5%に設定した。クライアント(攻撃者)はこの金額を要求している」などのやりとりがあったという。

また、身代金を支払う被害者は、早く支払う傾向があるという。調査では、ばらまき型Deadboltの場合、身代金支払いに応じた組織は全体の8%だが、その半数以上が感染から20日以内に支払いに応じているという。また、80日を過ぎるとそのまま身代金の支払いを行われない企業ばかりになる。

特定製品の特定の脆弱性を狙い、マニュアル化された手法で攻撃

攻撃のために悪用される脆弱性についての調査結果も発表された。ContiとLockBitに「Cuba」「Egregor」「Sodinokibi/Revil」の3つを加えた上位5位までのランサムウェア攻撃グループを対象にした調査では、46種類のソフトウェアの脆弱性が悪用されていることが分かったという。

悪用される脆弱性の傾向について、石原氏は「CVSSで深刻度『緊急』と評価される9以上のスコアの脆弱性よりも、その下の深刻度『重要』と評価される7.0〜8.9のスコアの脆弱性が使用されていることが多い。また、全体の54.3%が権限昇格に利用される脆弱性であり、次いで、コード実行に関する脆弱性が17.4%を占め、上位2つで7割以上となった。この2つの脆弱性に対応するだけで、リスクは大幅に下げることができる」と述べた。

ランサムウェア攻撃グループ別にみると、Contiは4社17製品の脆弱性を悪用したが、攻撃の90.6%がマイクロソフト製品の脆弱性を攻撃するものだったという。

「そのほとんどが内部活動に悪用されているものであり、ツールや情報を外部から購入し、それを用いて侵入するケースが多い。特定のベンダーの製品が持つ、特定の脆弱性を使い、定型化した攻撃を行っているケースが目立つ。攻撃がマニュアル化されており、結果として、攻撃対象の裾野が広がることにもつながっている」と石原氏は指摘した。

なお、5グループでは合計で15ベンダー30製品の脆弱性を悪用していることが分かった。

今後の動向は「中小企業への攻撃増加」「身代金以外の収益源確保」と予測

トレンドマイクロでは、今回の調査をもとに、2つの予測を打ち出した。

1つは、「中堅中小企業へのランサムウェア攻撃が増加する」という点だ。

石原氏は「攻撃者にとっては、身代金を得るには、標的母数を増やすこと、暗号化の成功率を高めること、身代金の支払率を高めることの3点からのアプローチがある」とした。しかし、身代金の支払率は、法規制や防御側の認知向上によって、これ以上の向上は見込めない。また、新たな攻撃手法も開発されるが、防御への対応が進展しているため、成功率はよくて維持される程度の状態だという。

「残るのは、標的母数の増加であり、そこに中堅中小企業が狙われる理由がある。ツールを活用し、定型化した手法で、コストハプォーマンスが高い攻撃を仕掛けることになる」と、その根拠を示した。

2つめは「身代金以外の収益源の確保にシフトする」という点だ。

石原氏は「攻撃の費用対効果を高めるには、身代金に頼るよりも、窃取した情報を転売した方が手っ取り早いと考える攻撃者が出てくる」と分析。すでに、ランサムウェアを用いない攻撃グループも存在しており、身代金を支払わないと事業が止まるというのがこれまでの手法であったが、それに加えて、情報漏えいが課題になってくるとの見解を述べた。

以上を踏まえ、石原氏は、中堅中小企業ではランサムウェア攻撃への耐性向上の取り組みが大切であるとした。それがサプライチェーンセキュリティの鍵となり、ゼロトラスト実現の鍵にもなるという。

「サプライチェーンセキュリティの要諦は、組織間の情報連携であり、そのためには持っているデータが誰のものなのかを明確にして、重要性を分類し、管理を行うことが大切である」と、石原氏は説く。

データを分類して、大切なものを明確にして管理する。それに加えて、攻撃された際に適切な初動対応が行えるよう、社員に対するアウェアネストレーニングを実施することが重要になる。また、ゼロトラストの実現には、適切な権限管理、ID管理が大切だ。暴露型ランサムウェアでは、脆弱性を悪用して、権限昇格を行う攻撃が多い。このリスクを下げることも大切だという。

ITシステムの保守契約に関しては、最新の状態に対応することを盛り込んだ契約に見直したり、最新のインフラが活用できるクラウド利活用を検討することを、石原氏は提言した。