セキュリティ連盟は8月25日、「サイバー犯罪から顧客情報を守る!Webサイト上で個人情報を取得する企業が気を付けるべきこと」と題したセミナーを開催した。

セキュリティ連盟は、サイバーセキュリティ対策の重要性啓発を目的に、2022年2月、株式会社サイバーセキュリティクラウドが中心となって設立したもので、現在、加盟企業は45社、賛同企業は122社の合計167社となっている。

セミナーで講演を行った警察庁サイバー警察局サイバー企画課の津村佳孝氏は、刑法犯は認知数、検挙数ともに前年実績を下回っているが、サイバー犯罪の検挙数は前年よりも増加していること、インターネット観測システムで検知した脆弱性を探索するアクセス数が増加していること、フィッシングによる被害が増加していることなどを示しながら、「金融機関や宅配業者を装ったメールやSNSが増加している。不審なメールが来たら、安易にURLをクリックせずに、ウェブブラウザーを起動し、お気に入りなどからアクセスして欲しい。金融機関ではワンタイムパスワードを入力しなければ送金されないと思っている人も多いが、ワンタイムパスワードも盗まれてしまう手法が使われている。クレジットカード情報やインターネットサービスのアカウント情報を窃取するものも増えている」と指摘した。

警察庁の調べによると、2021年度における不正アクセス行為(識別符号窃用型)にかかわる検挙件数は398件で、そのうち、利用権者のパスワードの設定や管理の甘さにつけ込んで入手する手口が153件、フィッシングサイトにより入手する手口が70件を占めている。また、不正利用されたサービスでは、オンラインゲームコミュニティサイトが144件、インターネットバンキングが96件となり、この2つの合計で半数以上を占めている。

また、ランサムウェアが急増していることも指摘。「他人事とは考えずに、まずは、備えに対して投資をすることが大切である。セキュリティリテラシーを高めるトレーニングを実施することや、ネットワークから切り離したデータバックアップをとること、端末ごとのリカバリーディスクを作成すること、複数社のアンチウイルスベンダーの製品を導入すること、アクセス権限の最小化を図って欲しい。古いOSやアプリケシーョンを、インターネットに接続して利用しないことも大切である」などとした。

2021年度に、都道府県警察から警察庁に報告があったランサムウェア被害件数は146件であり、2020年度下期に比べても大幅に増加。さらに、被害にあった企業は、大企業や中小企業、団体を問わないほか、幅広い業種で被害が発生しているという。さらに、データを窃取した上で、「対価を支払わなければ当該データを公開する」などと金銭を要求する二重恐喝を受けた企業は85%に達しており、「被害に遭った企業はダークウェブに名称が公開され、複数回被害に合う場合もある」と指摘した。また、身代金の要求の91%が暗号資産であり、その多くがビットコインだったという。

「ウイルスに感染した場合にはネットワークから切り離し、セキュリティ対策製品などによるスキャンを実施して欲しい。公的機関が用意している復号ツールを利用するのもいいだろう。また、被害に遭った場合には、警察への相談や情報提供もお願いしたい」と述べた。

その上で、経営層による適切なマネジメント、脅威動向の把握、具体的な対策への取り組みと見直しのサイクルを徹底することを要望。「経営層や現場が、分からないから何もしないというは危険である。それは、家の鍵のかけ方を知らないので、鍵をかけずに、窓を開けっぱなしで生活するのと同じである。危険を知り、知識を持つことが大切である」と呼び掛けた。

なお、警察庁では、サイバー犯罪防止の広報動画を用意しており、YouTubeで公開している。「社内のセキュリティ教育に活用して欲しい」と述べた。

・参考動画

[embedded content]

また、「サイバー犯罪の実態把握や被害拡大の防止には、被害を潜在化させないことが重要である。被害を受けたら、住んでいる都道府県のサイバー犯罪相談窓口に連絡してほしい。助言ができる場合もある」とした。

警察庁のサイバー部門では、重大サイバー事案や国際的事案などの捜査、犯罪インフラ対策などのための環境整備、セキュリティ事業者などとの官民連携など、治安機関としての施策を展開している。

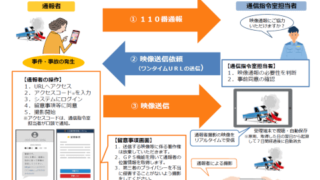

2022年4月には警察庁に「サイバー警察局」を新設。関東管区警察局のなかには、重大なサイバー事案について、国の機関として直接捜査を行う「サイバー特別捜査隊」も新設した。被害者から通報があると、一般的な犯罪と同様に、都道府県警察による初動捜査を実施し、その結果をサイバー警察局に報告。サイバー特別捜査隊が捜査すべきと判断した事案と判断した場合には、同捜査隊が対応する。都道府県警察が捜査の主体となり、サイバー特別捜査隊との共同捜査が原則になるという。また、警察庁では、インターネット上に公開しているサイバー攻撃情報のほか、捜査から得た情報、都道府県警察や海外治安機関から提供された情報などを保有。全国に配置した4000人の技術集団による高度な解析を実施。セキュリティ人材が不足しがちな地方都市でも貴重な存在として活躍しているという。さらに、捜査以外にも、各都道府県の重要インフラ事業者とサイバーテロ対策協議会を設置したり、地元企業との協定の締結、サイバー防犯ボランティアとの連携などによるリテラシー向上に向けた啓発活動などを推進しているという。

「サイバー犯罪への対策には、自助、共助だけでなく、公助も重要である。これにより、サイバーセキュリティ全体の底上げができ、サイバー空間の安全、安心が実現できる」と述べた。

フィッシングの報告件数は2022年7月時点で55万件超え

フィッシング対策協議会の平塚伸世氏は、昨今のフィッシング詐欺の被害状況と、最新の対策方法などについて説明した。

フィッシング対策協議会は、会員企業や一般からのフィッシングに関する情報を収集し、フィッシングサイトの稼働を確認。稼働中のフィッシングサイトについては、JPCERT コーディネーションセンター(JPCERT/CC)のインシデント対応チームと情報を共有し、フィッシングサイトを閉鎖するための調整を行ったり、URLフィルタリングを行っているセキュリティベンダーや事業者とURLを共有したりといった活動を行っている。

フィッシング被害を未然に防ぐために、ウェブサイト運営者向けフィッシング対策ガイドラインや利用者向けフィッシング対策ガイドラインも公開。毎年、内容を精査して、改訂版を公開しているという。

関連サイト

・フィッシング対策ガイドライン 2022年度版

・利用者向けフィッシング詐欺対策ガイドライン 2022年度版

ウェブサイト運営者向けには、フィッシング対策の重要5項目として、「利用者に送信するメールにはなりすましメール対策を施すこと」、「複数要素認証を要求すること」、「ドメインは自己ブランドと認識して管理し、利用者に周知すること」、「全てのページにサーバー証明書を導入すること」、「フィッシング詐欺について利用者に注意喚起すること」を挙げている。

フィッシングの報告件数は、ここ数年で急増しており、2022年は、7月時点ですでに55万8030件が報告されており、2019年の10倍に増加。2021年の1年分の報告数およびURL数を超えているという。2022年7月は、初めて単月で10万件を超えるフィッシング報告があったという。

「フィッシングに関わるメール配信規模が非常に大きくなっており、1ブランドで1カ月数億通以上の配信が確認されている。また、漏えいデータから配信先メールアドレスを収集しており、配信範囲が広がっている。さらに、2022年5月以降、大量のドメイン、サブドメイン、パラメータなどを組み合わせて大量にURLを生成する異常ともいえる動きが出ている。同一のURLが少なく、生存期間も短いという特徴があり、今まで主流だったURLフィルタリングによる対策が効きにくい状況になっている。今後は、誘導元となるフィッシングメールへの対策を行うことが被害抑制には有効である」と指摘した。

なりすましメール対策としてのDMARC

フィッシングサイトへの誘導のほとんどはメールによるものだという。しかも、同じ文面で、銀行やクレジットカード会社、生命保険会社の名前だけを差し替えて配信されているものが多いという。また、実在するドメインのメールアドレスをかたるため、見分けがつかない場合が増えていることも問題だ。

そこで、フィッシング対策協議会が推奨するのが、なりすましメール対策である。そのひとつである送信ドメイン認証は、メールが正規の送信元から送られてきているのかを検証できる技術で、SPF、DKIM、DMARCの3種類がある。

「SPFは日本でも広く使われているが、単体では検証を回避される可能性がある。実質的にはなりすましメールへの対策はできないと思った方がいい。DKIMも署名に使うドメインを指定できるため、単体では検証を回避される可能性がある。SPFやDKIMの欠点を補っているのがDMARCである。SPFのみでは正規メールとして誤判定されるなりすまし送信を検出でき、受信側から送信されるDMARCレポートにより、検証結果が送られ、正規メールの検証成功率、なりすまし送信の検知や配信規模などを把握できる。正規メールの視認性向上にも活用でき、DMARC検証をパスした正規メールには、ブランドアイコンを表示するBIMIによって、一目で判断できる。この対策を行っている企業に対する安心感も高まることになるだろう」という。

Yahoo!メールやGmail、楽天、Amazonなどがこれを採用している。また、NTTドコモでは、8月23日からDMARC対応を図り、パスしたメールにはマークを表示している。「DMARCに対応しているドメインのなりすましメールは、ドコモユーザーには届かなくなる。フィッシング対策には有効であり、多くの企業に採用を検討してもらいたい」としたほか、「利用者側もDMARCポリシーによる迷惑メールフィルターの利用によって、フィッシングメールをかなり弾くことができる。利用者には、ブランドアイコンやBIMIでの正規メールの見分け方を知ること、安全なメールシステムや不正メール対策が強化されたサービスを選択することを推奨したい」と述べた。

また、2022年版のフィッシング対策ガイドラインでは、ウェブサイト運営者が検知サービスを利用することを「必要に応じて」から「推奨」に変更しており、これにより、早期のURLフィルタリングへの登録やフィッシングサイト閉鎖調整につなげることができ、被害抑制にも効果があるとしている。

平塚氏は、「クレジットカードやキャッシュレス決済が行えるウェブサイトは規模に関係なくフィッシングに狙われる可能性がある。システム部門と連携し、平常時のログやDMARCレポートの分析により、異常の発見などにつなげ、フィッシング対策ガイドラインの対応ワークフローをもとに、組織内での対応体制を整えておく必要がある。また、URLフィルターやテイクダウンは、被害抑制に効果が薄い部分もあるため、まずは一定の効果がある正規メールの視認性向上を検討すべきである。フィッシング手法は日々進化しているため、情報を収集し、対応を検討しておくこと、一度標的になると完全な対策を行わない限り狙われ続けることを認識しておくべきである」と提言した。

「サイバー防御力」について調査対象の8割が一定水準を満たさず

一方、サイバーセキュリティクラウドでは、「サイバー防御力」に関する調査結果を発表。それによると、一定水準のサイバー防御力を持っている業界は、調査対象とした16業種のうち、わずか3業種であり、約8割の業種では一定水準を満たしていないとした。

サイバー防御力は、14個のチェック項目で構成した「サイバー防御力チェックリスト」によって判断する。研修や注意喚起の実施の有無などを確認する「組織」としての対応力と、複雑なパスワードの設定の実施などによる「従業員」としての実務対策の2つの分野で評価。満点となる14ポイントを獲得すれば、サイバーセキュリティ対策を一定水準で実施していると判断し、サイバー防御力が比較的高い業界であることを示している。

14ポイントを獲得したのは、「金融・保険業」、「通信・放送・広告・映像/音声/文字情報制作業」、「情報サービス・インターネット付随サービス業」の3業種となった。また、それに次ぐ13ポイントが「製造業」、「学校教育/学習支援業」、「公務」の3業種となった。

一方で、16業種中で最下位となったのが「宿泊業・飲食サービス業」で結果は0ポイント。また、「農業・林業・漁業・鉱業・採石業・砂利採石業」が2イポイントで15位、「生活関連サービス業・旅行業・娯楽業」が5ポイントで14位となっている。

サイバーセキュリティクラウドの小池敏弘社長兼CEOは、「サイバーセキュリティ対策は、業種や属性、規模で差がある。今回の調査は業種という観点から調査を実施したものであり、この結果をもとに、サイバー防御力が低い業種では、課題があることを認識し、業界全体で取り組みを開始するきっかけになればいいと考えている」としたほか、「今回の調査では、インターネットに関連する企業や、金融・保険でのサイバー防御力が高いことが分かった。ECサイトの運営が多い卸売・小売業は、6ポイントとなり、11位に留まっている。ECサイトを狙ったサイバー攻撃は前年比で3倍に増加しており、330億円規模の被害が出ている。業界全体で改善の余地がある」と指摘した。

また、従業員が持つ勤務先のセキュリティ対策の意識では、64%が不安を感じていると回答。「だが、情報サービス業では不安を感じていない従業員が多いという結果が出ている。一方で、不動産業、運輸業、医療では、セキュリティ対策が不安だと感じている従業員が多い」とした。

なお、サイバー防御力のチェックポイントは以下の14項目になっている。

組織としての対応

1. 仕事で使用するPCやスマートフォンなどにはウイルス対策ソフトが導入されており、ウイルス定義ファイルは最新の状態になっていますか。

2. 勤めている企業では重要情報に対する適切なアクセス制限が行なわれていますか。

3. 勤めている企業では、新たな情報セキュリティ上の脅威やサイバー攻撃の手口を知り、対策を社内共有する仕組みはできていますか。

4. 勤めている企業は、従業員が無線LANを安全に使うために、適切な暗号化方式を設定するなどの対策をしていますか。

5. 勤めている企業は、インターネットを介したウイルス感染や、SNSへの書き込みなどのトラブルへの対策をしていますか。

6. あなたが会社で個人所有の情報機器を業務で利用する場合に、勤めている企業は必要なセキュリティ対策をしていますか。

7. 勤めている企業は従業員に対して、セキュリティに関する教育や注意喚起を行なっていますか。

8. 勤めている企業は、重要情報の授受を伴う取引先との契約書において、秘密保持条項を規定していますか。

9. 勤めている企業では、セキュリティ事故が発生した場合の対応手順を、あなたを含め全社員が理解できていますか。

従業員としての実務対応

10. 会社や個人所有のPCやスマートフォンなど、情報機器のOSやソフトウェアは常に最新の状態にしていますか。

11. 会社や個人所有のデバイスで使用するパスワードは、破られにくい「長く」「複雑な」パスワードを設定していますか。

12. あなたは、電子メールの添付ファイルや本文中のURLリンクを介したウイルス感染を防ぐ方法を理解できていますか。

13. 勤めている企業では、電子メールやFAXの宛先の送信ミスを防ぐ取り組みを実施していますか。

14. あなたは、仕事で重要情報を記載する際に電子メール本文に書くのではなく、添付するファイルに書いてパスワードなどで保護していますか。