トレンドマイクロは、国内2大標的型攻撃とされる「LODEINFO(ロードインフォ)」および「Earth Yako(アース ヤコ)」を中心とした標的型攻撃(APT)の最新動向について解説した。

トレンドマイクロでは、日本国内に「サイバーセキュリティ・イノベーション研究所スレット・インテリジェンス・センター」を設置しており、日本における標的型攻撃に関する状況を調査している。今回の説明では、これらの情報をもとに、2022年の1年間の動向を「国内標的型攻撃分析レポート2023年版」として6月13日に公開。同社の岡本勝之氏(セキュリティエバンジェリスト)が、その内容を紹介した。

攻撃者の特定が困難になり、攻撃者同士が協力体制を取る動きも見られる

岡本氏は、標的型攻撃の全体的な傾向を「最近では、攻撃手法にも特徴がなくなっており、攻撃者の特定が困難になってきている。また、個人に対する攻撃が増えている」と分析した。

また、標的型攻撃のサプライチェーン形成が進んでいるとも指摘。「商用ツールやオープンソース、正規のクラウドサービスを悪用する動きが増えている。また、アンダーグラウンドから攻撃ツールなどを調達する動きが広がり、攻撃を請け負うサイバー傭兵の存在も確認している。さらに、攻撃者同士が協力体制を取っていると思わせるような攻撃手法、攻撃ツールの共有といった動きも見られている」とした。

日本の公共組織やメディア関係者を狙うLODEINFO

今回の説明会で取り上げられたLODEINFOとEarth Yakoは、日本をターゲットとした標的型攻撃であるという点が共通している。

LODEINFOは「Mirror Face」とも呼ばれており、2019年12月から継続している標的型攻撃だ。日本国内だけで確認されているのが特徴であり、頻繁にバージョンの更新を行う傾向がある。2022年夏には一時的に更新が停止していたものの、2023年3月には新たなバージョンを確認。5月には、バージョン0.7が登場したという。

攻撃メールには、イメージファイル(ディスクイメージ)の拡張子である「.iso」が付いたファイルを添付しており、ウェブ上からのダウンロードにより、メモリ内で実行するファイルレス活動も確認されているという。攻撃対象は、主に公共関連組織や国際関係の組織および個人、メディア関係者などだという。

日本のほか台湾でも確認され、学術研究者を狙うEarth Yako

Earth Yakoは、2021年10月から現在まで活動している標的型攻撃であり、IPAやJPCERT/CCなどでは、「Operation RestyLink」の名称も使われている。日本国内での観測が多いが、台湾でも確認されているという。

日本の学術研究者を狙った攻撃がほとんどで、組織を狙うのではなく、学術機関やシンクタンクに所属する有識者や関係者などの個人アドレスに宛てて攻撃メールを送信しているという。攻撃対象となる分野が変化していることが特徴で、「これまでの攻撃では、経済安全保障やエネルギー、経済、公共などが特に狙われているが、ときどきにより、攻撃対象を変えている。標的型攻撃の多くは、特定の業界を追い続けることが多いのに比べると、異なる攻撃方法だといえる」と岡本氏は指摘する。

初期侵入には標的型メールを使用し、ターゲットと数回のやり取りを行った後、参考資料などの名目でマルウェアをダウンロードさせる手口となっている。短期間に、MIRRORKEY、TRANSBOX、PLUGBOX、SHELLBOXといった複数の新種マルウェアを投入。ダウンロードには、Dropboxなどのクラウドサービスを悪用しているという。

組織でなく個人への攻撃が拡大、ターゲットに返信させる「やり取り型」も

岡本氏は、LODEINFO とEarth Yakoの共通点として、個人を対象とした攻撃が拡大していることや、国内外の情勢に連動した情報窃取活動を行っていることを指摘する。「これまでのように、組織内の従業員が対象ではなく、特定分野の有識者などの組織外の個人が、主要な攻撃対象となっている。個人のフリーメールアドレスなどに標的型メールが着弾している」という。

また、これまでは攻撃グループや攻撃キャンペーンごとに関心分野の違いなどの特徴が見られていたが、それが薄まり、国内外の情勢に連動し、そのときどきに、価値がある情報を搾取する活動が行われているように見えるという。「確固とした攻撃目標があるのかが不明瞭な攻撃が増加している」と、岡本氏は述べた。

具体的な攻撃手法についても説明が行われた。

個人を対象にした標的型攻撃メールでは、「イベントへの登壇の依頼」などのタイトルや内容で送信。イベントの詳細な内容は、Googleドライブから企画書(Word文書)をダウンロードするように指示する。そのWord文書のなかに不正なマクロが仕込まれており、マルウェアに感染するという仕組みだ。

ターゲットに返信させて、やり取りの中でマルウェアを受け取らせるケースもあるという。例えば、大学時代に所属していた研究会を装ってメールを送信し、その際に、必要なファイルをわざと添付せず、ターゲットからの返信を待つ。

ターゲットからファイルが添付されていないことを知らせる返信が届くと、不正なマクロを組み込んだファイルを添付したり、ダウンロード用のURLを記載して返信を行い、相手に疑念を抱かせることなく、マルウェアを仕込んだファイルを開かせる。

学術関係者が個人的に使うフリーアドレスは「入手しやすい環境」

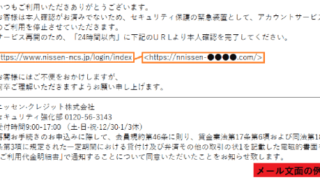

攻撃者が、ターゲットが使う個人のフリーメールアドレスを入手する方法についても解説が行われた。

岡本氏は「大学や研究機関におけるサイバー攻撃によるインシデント公表数は、2022年だけで21件となっており、4万8000件以上の個人情報が漏えいしていると試算できる。2023年に入ってからも4月末までに7件のインシデントが公表されており、4万7000件以上の個人情報が漏えいしている」と分析する。

学術関係者は複数の大学や研究機関にまたがって仕事をしていることが多く、特定の組織のメールアドレスではなく、フリーメールアドレスを主な連絡先として使用していることが多い。大学の事業計画のなかにも、教授などが個人的に使っているフリーメールアドレスが掲載されており、これが外部にも公開されている例が確認できたという。そのほか、SNSを使って個人に近づいてくるケースもあり、「学術関係者が使っている個人のフリーメールアドレスは、入手しやすい環境にある」と、岡本氏は警鐘を鳴らした。

台湾における攻撃を先行事例として注視

岡本氏は、海外で行われている標的型攻撃を観測することで、日本における対策に生かせることにも触れた。「台湾で発生した攻撃が、数年後に日本に波及することが多い。日本に対するサイバー攻撃に比べて、巧妙だったり、最先端の攻撃手法を活用していたりといった例が見られる」とし、トレンドマイクロでは、台湾での状況に注視していることを明らかにした。

「2022年は、台湾へのサイバー攻撃が活発になっていた。現在、4つの標的型攻撃グループを把握しており、これらの攻撃者が使用している先端の攻撃手法を把握することで、日本における防御に役立てることができる」と述べた。

ウクライナ侵攻に関連した標的型攻撃の手法が日本で使われる可能性も

さらに、2022年は、ウクライナ情勢に関連したサイバー攻撃の増加が顕著であり、そこで利用された標的型攻撃の手法が、日本でも利用される可能性があることを指摘した。

ウクライナなどをターゲットとした攻撃で、攻撃者同士のつながりが進展したり、別の攻撃者に依頼したりといった動きが見られるという。1つの事例として、岡本氏は「2022年10月に、ウクライナやポーランドをターゲットとした新種のランサムウェアであるPrestigeでは、マイクロソフトが、攻撃主体をIRIDIUM(別名:Sandworm)という標的型攻撃グループに特定したが、Prestigeを解析したところ、既存のランサムウェアとの関係性が見られない一方で、完成度を見ると、標的型攻撃グループが開発した水準ではなく、普段からランサムウェアを開発している人物や組織に依頼して、新たに作成した可能性があると推測された。標的型攻撃の攻撃者と、サイバー犯罪の攻撃者との関係性が感じられる出来事である」と紹介した。

そのほかにも、ウクライナ情勢に関連した動きでは、標的型攻撃グループが得た情報などを別のハッカーグループが公開したり、ロシアのサイバーセキュリティ企業が国家のサイバー作戦の一部を請け負ったり、といった事例が紹介された。

「組織外個人が標的になっている」ことを認識した上での注意を

今回の調査結果を踏まえ、岡本氏は「組織外個人が標的になっていることを認識し、いつもと異なるメールなどには注意を払うこと、攻撃の可能性に気付いた場合は、関係する組織や、専門コミュニティに情報を共有し、相談することが大切である。また、標的となっている業界は、啓発活動に連携して取り組むべきである」と述べた。

さらに、組織や業界、国をまたいだ情報共有活動の必要性が高まっているとし、連携の取り組みが当たり前になるように協力していきたい、と述べた。