一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は3月3日、マルウェア「Emotet(エモテット)」に関する注意喚起の情報を更新。3月に入り、Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレスの数が、2020年の感染ピーク時の約5倍以上に急増しているとした。

3月2日には日本気象協会が感染を発表

Emotetは、メールの添付ファイルを主な感染経路とするマルウェア。感染した端末の認証情報やメールに関する情報を窃取し、さらに感染を拡大させる攻撃メールを送信することがある。ある企業の端末が感染することで、取引先の企業に対して、実在する担当者のメールアドレスや名前をかたって攻撃メールが送信される可能性がある。

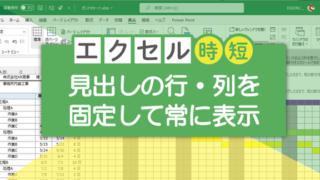

攻撃メールにExcelなどのOffice文書ファイルが添付されており、メール受信者がそのファイルを開いてマクロを実行してしまうことで、Emotetに感染するのが典型的な手法だ。

そのほかに、メール本文中のリンクから、悪性のOfficeファイルをダウンロードさせたり、アプリケーションのインストールを装ってEmotetに感染させる手法も報告されている。

直近では3月2日に、日本気象協会が職員のPCがEmotetに感染し、職員をかたる不審なメールの報告があったことを発表し、注意を呼び掛けている。

JPCERT/CCでは、感染した国内の組織から、国内の組織に対してのメール送信も増えているとして、感染のさらなる拡大を防ぐため、取引先などから送られているように見えるメールでも安易に添付ファイルを実行したり、本文中のURLクリックをしたりしないよう注意し、組織内で注意を呼び掛けるなど警戒を高めることを推奨している。

また、感染の恐れがある場合は、「マルウェアEmotetへの対応のFAQ」や、Emotet感染有無確認ツール「EmoCheck」を参考にして、感染の疑いがある端末や自組織内のインフラの悪用の有無を調査し、対応するようにと呼び掛けている。

2月に感染拡大を警告も、3月に入ってさらに加速

Emotetの感染拡大に関しては、2月に入ってJPCERT/CCとIPAが注意喚起を行っていた。3月に入り、これがさらに加速したかたちとなる。

Emotetは、2021年1月にEUROPOL(欧州刑事警察機構)を中心とした停止措置により、活動を停止していた。しかし、2021年11月後半より、Emotetの活動再開が確認され、JPCERT/CCやIPA、警察庁が、攻撃手法の情報などを公開していた。