自動車などのセキュリティ技術を手がけるCanis Automotive Labsで最高技術責任者を務めるケン・ティンデル氏が、同じく熟練した自動車セキュリティ研究者の友人が被害に遭ってしまった自動車盗について解説しました。

CAN Injection: keyless car theft | Dr. Ken Tindell

https://kentindell.github.io/2023/04/03/can-injection/

発端は、ティンデル氏の友人であるイアン・テイバー氏の車のヘッドライトが壊されて、ケーブルが引き抜かれていたことでした。

No fcuking point having a nice car these days, came out early to find the front bumper and arch trim pulled off and even worse the headlight wiring plug had been yanked out, if definitely wasn’t an accident, kerb side and massive screwdriver mark. Breaks in the clips etc. C&#ts pic.twitter.com/7JaF6blWq9

— Ian Tabor (@mintynet)

さらに3カ月後、テイバー氏はまたも車のヘッドライトが外されていることに気がつきます。当初、テイバー氏にはこの行為の理由が分かりませんでした。もし、誰かがテイバー氏の車を盗もうとしたのなら、車に傷をつけてしまうことで価値が下がるからです。

Why do I bother having a nice car? I know it’s a first world problem but can who ever it is just leave my fcuking car alone. No lights on the way to work this morning and even more gashes in the paint work and the moulding has no clips any more. Not happy. https://t.co/a8ddBISUDy pic.twitter.com/qzWywUaW3E

— Ian Tabor (@mintynet)

しかし、その数日後にテイバー氏の車は盗まれてしまいました。これにより、2回の破壊行為は自動車を盗むための布石だったことが判明します。

I know what they were doing, the car is gone! My @ToyotaUK app shows it’s in motion. I only filled the tank last night. FCUK! https://t.co/SWl8PcmfZJ

— Ian Tabor (@mintynet)

さらに、この直後にテイバー氏の隣人のランドクルーザーも姿を消しました。そこで、自動車分野のサイバーセキュリティ研究者であり、自動車のセキュリティにある脆弱(ぜいじゃく)性の発見で報奨金を受け取った経歴もあるテイバー氏は、一体どのようにして犯人がカーセキュリティシステムを突破して車を盗み出したのかを調べることにしました。

テイバー氏が最初に注目したのは、エレクトロニックコントロールユニット(ECU)が故障を検出した際に記録される故障コード(Diagnostic Trouble Code:DTC)です。トヨタの「My TOYOTA」システムでは、車がトヨタのサーバーに送信したDTCをオーナーが閲覧することが可能になっているため、テイバー氏はそれを確認しました。

これにより、テイバー氏のRAV4は盗難の前後に多数のDTCを記録していたことが分かりました。DTCが記録されることは業界の間で「DTCが落ちた(dropping a DTC)」と呼ばれているとのこと。具体的には、まずライト制御用のECUとの通信が失われたことが記録されていました。これは、ライトが壊されたことを踏まえると自然なことです。

しかし、ライト以外にもフロントカメラやハイブリッドエンジンの制御など、さまざまなシステムが故障を記録していたことも分かりました。しかも、この故障はECU自体が故障したのではなく、ECUとの通信が途絶えたために診断で故障と判定されたことによるものでした。一見するとつながりのないあちこちの部品が故障したように見えますが、これらはある1つの仕組みによってつながっています。それは、自動車の部品同士の通信に使用される通信規格であるコントローラエリアネットワーク(Controller Area Network:CAN)です。

CANのハッキングにより車が盗まれたのではないかと考えたテイバー氏は、自動車の窃盗犯が出入りするサイトや掲示板で調査を行い、自動車の窃盗について論じているYouTubeの動画を徹底的に見ていきました。その結果、偽の自動車キーや「緊急起動デバイス」など、自動車のセキュリティを破るための道具を100点以上販売しているサイトが見つかりました。この手の犯罪者用サイトは、キーを紛失したオーナーや、信頼できる修理業者のためという建前で自動車を盗むための製品を売っていたとのこと。

サイトに売られている窃盗ツールの中には、トヨタ車用の「緊急起動デバイス」もありました。ツールはポータブルスピーカーの中に格納されており、警察に見とがめられていてもただの音響製品だと言い訳できるようになっていました。

このツールが「サポート」している車種にランドクルーザーやRAV4があることを知ったテイバー氏は、リバースエンジニアリングするために1つ購入しました。そして、CANの専門家であるケン・ティンデル氏の元に持ち込み、一緒に分解してみました。

これが、テイバー氏が購入した窃盗ツールです。JBL製のBlutoothスピーカーに偽装されています。

このツールの解析により、窃盗犯は「CANインジェクション」という手法で自動車を盗んでいたことが分かりました。現代の車の多くは、スマートキーで施錠や開錠を行っています。スマートキーと車との間の暗号化通信は、国家規模のリソースをつぎ込まなければ破れないようになっており、これを回避するために通信の電波を中継して鍵を開けるリレーアタックなどの手法がこれまで考案されてきました。

リレーアタックに対し、スマートキーを電波を遮断する金属製の缶に入れて保管したり、スマートキーを電波に反応しない節電モードにしたりするといった対策が取られています。そこで、これを突破するために新たに開発された盗難の手口が、CANインジェクションです。

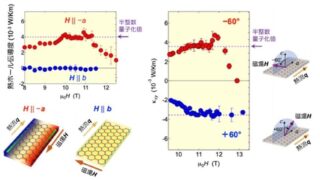

以下は、CANインジェクションの説明のためにティンデル氏が作成した簡易的なCANの経路図です。ヘッドライトやドア、スマートキーなどを結ぶ「制御CANバス(赤線)」と、エンジンやハイブリッドバッテリー、モーターなどを結ぶ「パワートレインCANバス(緑色の線)」が示されています。

CANインジェクションでは、車の内部通信であるCANバスに侵入し、あたかもスマートキー受信機からの「キーが有効です。イモビライザーを解除してください」というメッセージのように偽装した信号を注入します。

RAV4の場合、窃盗犯はまず赤色の制御CANバスに侵入し、「キーが認証された」というメッセージを送りました。すると、紫色で着色されたゲートウェイECUは、その偽メッセージを緑色のパワートレインCANバスに伝えます。そして、そのメッセージを受け取ったエンジン制御システム(下の水色)は、イモビライザーを停止させます。最後に、窃盗犯はドアのECU(上の水色)に「キーが有効なのでドアを開けてください」という偽のCANメッセージを送ります。これにより、窃盗犯はスマートキーなしで車を走らせることが可能になるというのが、CANインジェクションの仕組みです。

以下は、前述の窃盗ツールの中身です。窃盗ツールには、スピーカーの代わりに大きな黒い樹脂の塊に覆われた「CANインジェクター」が組み込まれており、これがCANインジェクションを可能にしていました。

窃盗ツールに電源を入れると、CANインジェクターは何もせず、まず車が応答するCANメッセージを待ちます。そして、信号を受信すると「スマートキーが有効です」という信号を含む偽のCANメッセージを送信します。その後、スピーカーの再生ボタンを押すとCANメッセージが変更され、今度はドアを解錠するよう指示します。テイバー氏のRAV4はこうして盗まれたのではないかと、ティンデル氏は推測しています。ティンデル氏によると、このCANインジェクションに対する脆弱性はトヨタやRAV4など、特定のメーカーや車種の問題ではないとのこと。

CANインジェクションの手口を突き止めたテイバー氏は、トヨタに連絡をして支援を持ちかけましたが、順調にはいきませんでした。問題の1つは、どんな大企業であれ、セキュリティ問題に対応することは困難だということです。さらに、通常の脆弱性ではないため、トヨタが採用しているセキュリティ問題への対応プロセスに合致しないという点も困難さに拍車をかけます。

通常のプロセスでは、まず倫理的なハッカーが悪用されかねない脆弱性を見つけてベンダーに通報し、それを受けたベンダーが修正します。このような脆弱性は、修正までに残された時間がゼロ日しかない危険性があるため「ゼロデイ脆弱性」と呼ばれますが、CANインジェクションは既に広く自動車盗に使われているため、ティンデル氏はこれを「マイナス365デイ」と表現しています。キーレス車の盗難は急増していますが、法執行機関は広義のリレーアタックとみなしているため、CANインジェクションはゼロデイ脆弱性とみなされません。

これ以上の調査を行うのはリスクが伴い、高価な専用デバイスが必要なことから、ティンデル氏は「カーセキュリティに特化した業界団体が私たちのプロジェクトを引き継ぎ、窃盗団がCANインジェクションをどのように使っているかを突き止めて、実用的な対応策を探している自動車メーカーらの間で中心的な役割を果たしてくれることが理想です」と述べました。

この記事のタイトルとURLをコピーする