株式会社カスペルスキーは、CEOのユージン・カスペルスキー氏の来日に合わせ、プレス向けのセミナーを3月16日に開催した。同氏の来日は2019年10月以来、約3年半ぶりとなる。

冒頭、カスペルスキー氏は「来日は3年半ぶりだが、その間むしろ開発に集中できた」と冗談交じりにコメント。コンシューマー向けには、アイデンティティやプライバシーコントロールが可能なトータルセキュリティ製品を近日中に発表する予定で、エンタープライズに関してはプラットフォームを守るためにあらゆるセキュリティレイヤーを包括的に防御する製品を開発したという。

産業界向けには、サイバー攻撃によって得られる利益よりもサイバー攻撃にかかるコストの方を高くする事で攻撃意欲を削るという「サイバーイミュニティ」に注目しており、「明日を、より安全な世界に」と言うミッションの推進を進めてきた。

最新のサイバー脅威と犯罪の動向に関しては、非常に複雑で高度な攻撃を行うプロ集団が金銭や情報窃取の目的で標的を狙う持続的標的型攻撃(APT)と、攻撃の対象がITだけでなく産業インフラや重要インフラへの攻撃とOT(Operational Technology)にも広がっていると説明する。

現在、カスペルスキーが世界中から集積、分析を行っているマルウェアの数は一日約40万件に及ぶが、多くは機械学習によって自動的に分類が可能だ。プロ集団による非常に複雑で高度な攻撃については機械的に分類することができないが、24時間365日体制のチームがAIを活用した分類解析を行っているという。

2019年の時点ではAPTの活動を行うクラスター(集団)は200件程度であったが、2021年には900件を超える規模に拡大している。クラスターの一例として、2021年11月に複数のメンバーが逮捕された「REvil」(別名Sodinokibi)を挙げていた。

企業が標的型攻撃からの保護を行うためには多層防御と複数ソースからの対応(XDR)、そしてグローバルな脅威インテリジェンスを活用する必要があるが、カスペルスキーは脅威インテリジェンス「Kaspersky Security Network(KSN」をクラウド型で提供している。

産業向けセキュリティに関しては2021年に特に標的となった業種として政府機関や金融以外に産業を挙げた。2020年比で2021年は産業界への攻撃が50%増加したという。

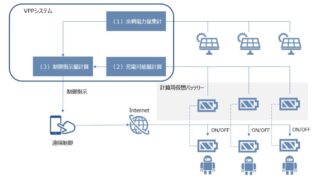

産業界向けに対して、カスペルスキーはシステムそのものが攻撃されにくい、サイバーイミュニティを提唱している。このため、セキュリティバイデザインの観点で一から設計しなおしたインフラ用の「KasperskyOS」を開発した。マイクロカーネルベースに加え、セキュリティレイヤーの上位に全てのモジュールを分離しており、信頼できる振る舞いしか認めない。

仮にモジュールにマルウェアが仕込まれたとしても他のモジュールへのアクセスが行えないという。汎用OSとは異なり、限定した機能しか実装されていないがIoT用途としては十分な機能がある。

今回のセミナーではKasperskyOSを使った具体的な製品画像も登場した。画像に出ていたのはTonk社のハードウェアにKasperskyOSを組み込んだシンクライアントとシーメンス社とアドバンテック社のハードウェアにKasperskyOSを入れたIIoTゲートウェイの3つが示されていたが、販売に関しては言及がなかった。

カスペルスキー氏は「(OTシステムに)サイバーイミュニティがあれば、サイバー犯罪者は攻撃が難しくなる」と説明。ハッキングのためのコストが高くすることで、サイバー犯罪の抑止につながるという考えを示した。