ENISAの年次報告書「ENISA Threat Landscape 2021」

欧州ネットワーク情報セキュリティ機関(ENISA:The European Union Agency for Cybersecurity)は、2020年4月から2021年7月までのサイバーセキュリティの脅威状況をまとめた年次報告書「ENISA Threat Landscape 2021」を公開しました。

報告書では調査対象期間の動向として以下の9つを挙げています。

- ランサムウェアは2020年から2021年における最も重要な脅威であると評価されている。

- 政府機関は国内および国際的なレベルの両方で技能を向上させてきている。

- サイバー犯罪者はランサムウェアなどの活動を収益化することにますます意欲を燃やしている。暗号通貨は脅威主体(threat actors、脅威をもたらす者)にとって依然として最も一般的な支払い方法となっている。

- 2020年に観測されたマルウェアの減少は2021年も続いている。2021年には、比較的新しい、あるいは一般的ではないプログラミング言語を使ってコードを移植する脅威主体の増加が見られた。

- 2021年第1四半期におけるクリプトジャッキングの感染数は近年で過去最多となった。クリプトジャッキングに伴う金銭的な利益が脅威主体にとってこれらの攻撃を実行する動機となっている。

- 電子メール攻撃のキャンペーンではCOVID-19が今もまだ圧倒的なルアー(疑似餌)となっている。

- ヘルスケア分野でのデータ漏えいが急増した。

- 2021年の伝統的なDDoS(Distributed Denial of Service)キャンペーンは、より標的が絞られ、より持続的で、ますますマルチベクター化している。IoT(Internet of Things)とモバイルネットワークの連携がDDoS攻撃の新たな波をもたらしている。

- 2020年と2021年には、悪意のないインシデントが急増していることを観測している。これは、COVID-19のパンデミックがヒューマンエラーやシステムの設定ミスを助長する要因となり、2020年に発生した侵害のほとんどがエラーによるものであったためである。

また、対象期間中に顕著だった脅威としては以下の9つを挙げ、そのうち8つについて動向や対処のための推奨事項などを紹介しています。なお、最後の「サプライチェーン攻撃」については、本連載の2021年9月の記事でも紹介した「Threat Landscape for Supply Chain Attacks」で詳細にまとめてあるため、今回の報告書では割愛されています。

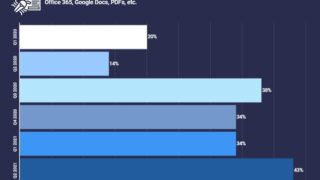

- ランサムウェア(Ransomware)

- マルウェア(Malware)

- クリプトジャッキング(Cryptojacking)

- 電子メール関連の脅威(E-mail related threats)

- データに対する脅威(Threats against data)

- 可用性と完全性に対する脅威(Threats against availability and integrity)

- 偽情報 – 誤報(Disinformation – misinformation)

- 悪意のない脅威(Non-malicious threats)

- サプライチェーン攻撃(Supply-chain attacks)

ENISAによる推奨事項は、今回の報告書の執筆に多くの方が関与しているためと思われますが、表現形式(文体)がそろっていませんし、対象者の異なる項目が整理されないまま混在しているため、全体像を把握しづらいと感じる方も少なくないでしょう。それでも、さまざまな専門家らによる見方や「ある考え方」を列挙したものとして十分に参考になるところがあるはずです。とにかく、あくまで参考資料の1つとして使うべきものであり、何らかの標準規格や義務となるものではないことにご注意ください。

今回は上記9つの脅威のうち「偽情報 – 誤報」と「悪意のない脅威」について抜粋して紹介します。

偽情報 – 誤報

偽情報や誤報のキャンペーンは、ソーシャルメディアプラットフォームやオンラインメディアの利用が増えたことや、COVID-19のパンデミックにより人々のオンラインのプレゼンスが高まった結果、増加の一途をたどっている。この脅威群はETL(ENISA Threat Landscape)では初登場だが、サイバー世界における重要性は高い。偽情報や誤報のキャンペーンは、サイバーセキュリティの主要な推進要因である信頼に対する全体的な認識を低下させるために、ハイブリッド攻撃で頻繁に使用されている。

緩和策には技術的な領域と非技術的な領域がある。一方では、トレーニングや意識向上、ファクトチェックやデバンキング(debunking、偽りを暴く行為)、規制、そしてコミュニケーションを対象とした、手作業や人力によるアプローチが緩和策となる。その一方で、ソーシャルネットワークを通じた誤報/偽情報の拡散を抑制するための技術的な解決策も重要である。また、誤報/偽情報攻撃の影響をさらに抑えるためには全ての当事者の協力が重要である。

一般的に、誤報や偽情報のキャンペーンを緩和するためには以下のようなアプローチが考えられる。

-トレーニングと意識向上

– 誤報/偽情報の識別

– ファクトチェックと偽りのストーリーのデバンキング(Debunking False Stories)

– 規制

– 戦略的で透明性のあるコミュニケーション

– 技術的な対抗策

o検索エンジンのアルゴリズムの書き換え

・ソーシャルネットワークの検知と緩和:

1)偽アカウント(重複した情報や冗長な情報を投稿するアカウントなど)の停止

2)偽ニュースをフィルタリングしてフラグを立てる仕組み

3)自動活動(ボットなど)の削減

4)フェイクニュース検出のための人工知能ツールおよびプラットフォーム

5)大規模な偽情報の拡散を特定するためのデータサイエンス/ビッグデータの可視化

6)一般市民を対象としたファクトチェッカーを搭載したモバイルアプリとチャットボット

7)一般市民を対象としたウェブブラウザーの拡張機能

8)デジタルメディア情報リテラシーのプラットフォームおよびツール

o広告による啓発活動

o信憑性評価、疑わしい行動に対するフラグ立て

oデジタル電子透かし(ビジュアルコンテンツへのタグ付け)

oセンチメントトラッキングとダークウェブモニタリングを中心とした保護戦略の策定

悪意のない脅威

脅威とは一般的に特定のターゲットを攻撃する何らかのインセンティブを持った敵対者がもたらす自発的かつ悪意のある活動と考えられている。これに対してこのカテゴリーでは、悪意が明白ではない脅威を対象としている。これらは主にヒューマンエラーやシステムの設定ミスに基づくものだが、ITインフラを狙う物理的な災害を指すこともある。これらの脅威は、その性質上、毎年の脅威状況に常に存在しており、リスク評価の際の大きな懸念事項となっている。

悪意のない脅威はあらゆる種類の攻撃の主要な脅威ベクトルに含まれるため、このセクションの緩和策は本報告書の他の章(脅威)のものと重複する可能性があることに留意することが重要である。以下に提示した推奨事項は、悪意のない脅威の防止と対応のための緩和戦略を策定するための基礎となるものである。

- 従来のセキュリティに物理的な保護と災害復旧を加えた、セキュリティに対する全体的なアプローチを採用しなければならない。

- クラウドサービスだけでなく、悪意のない脅威を考慮したリスク管理プロセスを採用すること。

- 適切な資産管理とともにシャドーIT(特にシャドーIoT)を回避すること。

- エラーや設定ミスをタイムリーに発見するための継続的な監視とテスト。

- 組織的ポリシー: 基本的なサイバー対策が不十分なことが多い一方で、攻撃はより巧妙になり、サプライチェーンや人的要因への依存度が高まっている。後者の場合、AI(例:ディープフェイク)を利用した攻撃がヒューマンエラーを引き起こす可能性があり、完全に技術的な方法で防ぐことは非常に困難である。したがって、ヒューマンエラーを軽減するためには、強固な組織的ポリシーが必要となる。

- データとセキュリティに対するガバナンスベースのアプローチを採用し、データを徹底的に検討し、それに従うことができるようにすること。

- 脆弱性に対処するためのパッチ管理計画: 適切な計画とは、全てにパッチを当てることを要求するのではなく、必要なものにパッチを当てることを意味し、最終的には、例えば、リスク管理プロセスから得られる優先順位を使用すること。

- パッチ管理のより広い定義を採用するなら、アップデートを受け取る組織だけでなく、アップデートを推進する組織(ソフトウェアおよびハードウェアの製造者など)にも言及すべきである。IoTの脆弱性は何年も前から存在しているケースが多く、誰が実際にパッチを発行すべきかを理解するのは困難である。

- アップデートはセキュアな方法で配信されるべきである(例:Tesla Model Xのコード署名の欠如)。

- パッチ管理ではサプライチェーンのリスクを考慮しなければならない。

- あらゆるタイプのユーザーに対するトレーニングと意識向上。適切なトレーニングを受けた開発者は、最新の言語やフレームワークを活用して、より多くのセキュリティ保証を与えながら、製品に多くのセキュリティおよび安全対策を導入することができる。これは、メモリの安全性に関する問題のような長年の課題を抱えていないセキュアなIoTデバイスを開発するためにも極めて重要である。管理者は、デフォルトでセキュリティが確保されているソリューションを利用して、自らの活動におけるセキュリティ(およびコンプライアンス)の側面についてトレーニングを受けるべきである。最後に、エンドユーザーが、例えばインシデントの初期兆候を認識し、適切な瞬間に適切な選択ができるようになるためにはトレーニングと啓発が不可欠である。

- 自然現象に対してより強固な物理的インフラのエンジニアリング、および予期せぬ出来事や(何らかの)不足に際しても事業継続を保証するユーティリティの適切な管理。

- 全てのものが悪意のあるものであり、信頼できないものであると考える、ゼロトラストのセキュリティアプローチ。このアプローチでは、場所や所有者による暗黙的な資産の信頼から、「アイデンティティは新たな境界線である」とのモットーに従って認証と認可が明示的に与えられる動的なアプローチへと移行する。

- サイバーセキュリティと物理的セキュリティを統合しなければならないとの、経営者レベルの意識の向上。物理的な攻撃が増加しているにもかかわらず、企業のリーダーは自分たちの会社が物理的な脅威のターゲットになる可能性があることを信じようとしない。

- 復旧計画とバックアップはシステムのレジリエンス(回復力)を高めるための基本である。

- 物理的な侵害は攻撃を助長する可能性がある。例えば、物理的なアクセスコントロールの脆弱性、追尾者(tailgater)、無人デバイスは敵対者が攻撃を実行する際に役立つ可能性がある。

- 内部設備(暖房、換気、空調)のエラーや誤作動は、火災、湿度、不安定な電源供給などによりITインフラにダメージを与える可能性がある。

- 気候変動はシステムの可用性と耐障害性に新たな課題をもたらしている。洪水、火災、地震の発生率は増加しており、全てのインフラに与える影響は指数関数的に大きくなっている。リスク評価、災害復旧技術、人材育成が不可欠である。

毎年公開されている「ENISA Threat Landscape」は、EU域内向けの内容も含まれていますが、全体としては極めて一般的な内容となっており、日本の企業や組織にも役立つ情報が数多く掲載されています。報告書全体は100ページを超える大作で、今回はそのごく一部の紹介にとどまっていますが、セキュリティに関わる方であれば、まずは「EXECUTIVE SUMMARY」と各脅威に対する「RECOMMENDATIONS」だけでも目を通しておくことをお勧めします。